#StateSponsoredActors: attivisti spiati dagli Stati ma avvisati da Twitter. Cosa c’è dietro?

Di seguito riportiamo l’appello integrale con l’elenco dei firmatari (non tutti gli account colpiti dall’attacco hanno voluto esplicitare il fatto di esserne stati oggetto) con la richiesta di massima diffusione:

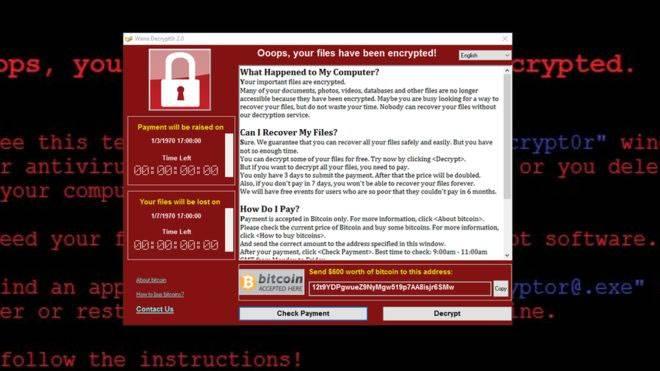

Natura degli attacchi.

Quando sono accaduti questi attacchi – nel frangente temporale immediatamente a ridosso degli alert del Dicembre 2015, o in un periodo precedente piu’ lungo?

Gli attacchi sono ancora in corso?

A che tipo di dati erano interessati gli attaccanti? La mail che abbiamo ricevuto parla di numeri di telefono, indirizzi IP e di posta elettronica. E’ tutto o c’era anche dell’altro?

In che modo gli attacchi sono stati rilevati?

Si trattava di attacchi brute-force automatizati e condotti da una macchina, di attacchi ad-hoc portati avanti da un essere umano, o di attacchi di altro genere?

Gli attaccanti sono riusciti ad avere accesso amministrativo o diretto ai server di Twitter?

Per quale motivo Twitter sospetta che gli attori dietro a questi attacchi siano legati ad uno stato?

In che modo Twitter definisce un attore che agisce con il sostegno di uno stato?

Twitter ha identificato uno specifico stato come fonte degli attacchi?

Gli attacchi sono stati intrapresi da attori che hanno legami con il governo statunitense?

Tutti gli attacchi notificati provengono dal medesimo attore?

Che altro sa Twitter in merito a tali attacchi?

Ragioni per cuigli obbiettivi sono stati presi di mira

Qual’e’ l’elemento comune, se ne esiste uno, tra gli account che sono stati presi di mira?

Gli account in questione sono stati attaccati perche’ usavano Tor/ perche’ non usavano Tor / a dispetto del fatto che usassero Tor per accedere a Twitter?

La risposta diTwitter

Gli avvisi che Twitter ha inoltrato ai suoi utenti sono stati spediti da degli umani o da delle macchine che hanno rilevato un’attivita’ irregolare?

Perche’ Twitter ha cominciato adesso ad inviare questo genere di avvisi ai suoi utenti?

Altre compagnie – come Facebook, Twitter, Google e Yahoo – hanno cominciato ad inviare simili e-mail. Si tratta di uno sforzo congiunto? Qual’e il retroterra e il motivo per cui tali notifiche vengono inviate?

Qual e’ stata la causa scatenante che ha spinto Twitter a spedire il messaggio?

Per quale motivo ci sono differenti tipi di notifiche (email vs popup)?

Perche’ Twitter ha raccomandato agli utenti in questione di usare Tor, dal momento che molti/e di loro gia’ lo fanno?

Aspetti legali

Perche’ Twitter non ci sta dicendo di piu’?

Il silenzio di Twitter e’ il risultato di gag order / un obbligo di non pubblicazione?

Twitter ha ricevuto delle ingiunzioni, dei mandati di comparizione, o delle National Security Letters in qualche modo collegate con gli attacchi?

Noi, i/lefirmatari/e di questo appello, siamo i/le proprietari/e degl account a cui e’ stata resa nota la possibilita’ di aver subito un attacco.Altri utenti Twitter hanno deciso di non rivelare pubblicamente il fatto di esserne stati/e oggetto.

Tutti e tutte noi vogliamo sapere in che modo e perche’ siamo stati/e coinvolti/e in questa vicenda.

Se qualcuno tra coloro che leggono questo post e’ a conoscenza di cio’ che e’ accaduto, lo preghiamo di condividere con noi quest’informazione.

E ai nostri amici ed amiche nel mondo dei media e del giornalismo, diciamo: sentitevi liberi/e di contattarci se questo puo’ esservi utile per coprire questi storia.

Firme

Anne Roth — @annalist / @Anne_Roth — annalist[at]riseup.net

Jens Kubieziel — @qbi — jens[at]kubieziel.de

Colin Childs — @phoul — colin[at]torproject.org

Coldhak — @coldhakca — contact[at]coldhak.ca

Sascha Wagner — @sashw89

Aeris — @aeris22 — aeris+ssa[at]imirhil.fr

Collectif Café Vie Privée — @chiffrofete

Philipp Winter — @__phw

Doc Josiah Boone — @docboone71

David Robinson — @jdormansteele — dwrob[at]oneeyedman.net

Seattle Privacy Coalition — @seattleprivacy — contact[at]seattleprivacy.org

Cassie — @myriadmystic

Cédric Jeanneret — @swisstengu / @ethack_org / @orwallapp

Hendrik Kraft — @hendrikkraft — sibiuaner[at]riseup.net

Fabio Noris — @norisfabio

Christopher Talib — @_piks3l

Michael Carbone — @wandermfc

Patrick R McDonald — @antagonismorg

ctrlplus — @ctrlplus_

Christian Tanner — @christiantanner

Wendy — @Wendy71x

Phil Mocek — @pmocek — phil[at]mocek.org

economicmayhem.com — @economicmayhem

Andrea Shepard — @puellavulnerata — andrea[at]persephoneslair.org

Lee Colleton — @sleepylemur / @WikiLeaksEV — lee@colleton.net / silently@riseup.net

EvoluSiN — @EvoluSiN

Ti è piaciuto questo articolo? Infoaut è un network indipendente che si basa sul lavoro volontario e militante di molte persone. Puoi darci una mano diffondendo i nostri articoli, approfondimenti e reportage ad un pubblico il più vasto possibile e supportarci iscrivendoti al nostro canale telegram, o seguendo le nostre pagine social di facebook, instagram e youtube.