Do you wanna cry? [con intervista audio a Ginox]

Negli ultimi giorni si è parlato molto del cyber attacco che ha colpito centinaia di migliaia di computer in tutto il mondo tramite il virus WannaCry. Qui di seguito proponiamo un approfondimento che fa il punto su quel che sappiamo su questo ransomware, su cosa potrebbe succedere nell’immediato futuro e su come tutelarsi. Sul tema rimandiamo anche all’intervista realizzata da Radio Blackout con Ginox:

{mp3remote}http://radioblackout.org/wp-content/uploads/2017/05/ginoxWannacry.mp3{/mp3remote}

Abbiamo cominciato a sentire questa storia nei canali mainstream da venerdì, quando un massiccio attacco ransomware è inizialmente emerso colpendo alcuni ospedali nel mondo (forzandoli a spegnere il loro intero sistema per tutto il weekend). Poco più tardi il cyber attacco ha cominciato a colpire centinaia di aziende private e organizzazioni pubbliche mettendole in ginocchio. Per il momento pare abbia infettato più di 200.000 computer.

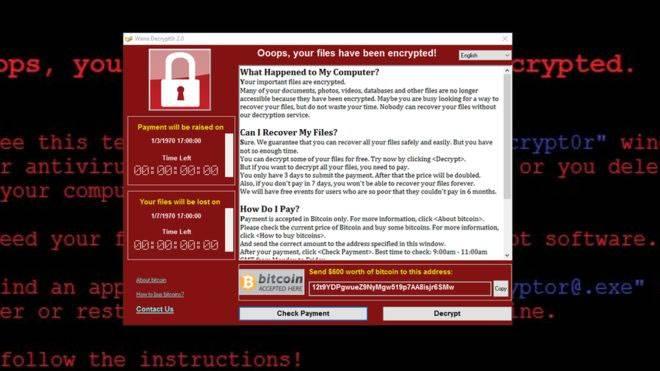

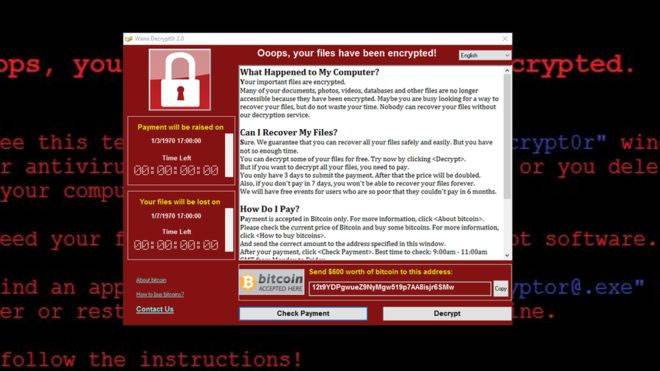

Un ransomware è un tipo di virus che di solito viene diffuso attraverso le email di spam o dei link di download malevoli. È progettato in modo da bloccare l’accesso all’utente ad alcuni file, o in certi casi a tutto l’hard-disk, questi non verranno sbloccati fino a che non verrà pagata la richiesta di riscatto (ransom, appunto), di solito in bitcoin.

WannaCry (WannaDecryptor) è un ransomware molto sofisticato perché non richiede che l’utente scarichi un file o apra un allegato, questo perché utilizza una vulnerabilità di un protocollo di Windows chiamato SMB, che permette ad un utente esterno di appropriarsi di un computer in cui questa vulnerabilità è presente.

Una volta infettato un computer, WannaCry fa una scansione della rete a cui è connesso quel computer e ne cerca altri con la stessa vulnerabilità per diffondersi e, come se non bastasse, fa anche delle scansioni casuali su tutta internet per aumentare il suo tasso di diffusione.

E’ finita?

Assolutamente no.

Per farla semplice, ciò che permetteva a WannaCry di continuare a diffondersi nella rete era un certo dominio internet, che una volta che è stato trovato e “chiuso” ha causato lo stop del virus. Questo ha pesantemente rallentato la diffusione di WannaCry, ma ciò non significa che qualcuno non possa correggere questo problema, ad esempio usando diversi domini, per ritentare un attacco più sofisticato.

Infatti alcuni ricercatori nell’ambito della sicurezza informatica hanno trovato alcune nuove versioni di questo ramsonware chiamate wannacry2.0, che non può essere fermato dalla tecnica con cui è stato fermato quello di questi giorni.

Inoltre queste nuove versioni non sembrano create dai creatori della prima versione, ma di questo manca ancora conferma.

Come tutelarsi?

La prevenzione è sempre il miglior modo di fronteggiare le minacce informatiche, e i seguenti consigli andrebbero sempre seguiti in qualsiasi caso perché la maggior parte dei virus riesce a infiltrarsi in un computer grazie alla mancanza di semplici pratiche di autotutela.

1- Installare sempre gli aggiornamenti

2- Se usate qualsiasi versione di Windows(escluso Windows10), dovete disabilitare il protocollo SMB, che è abilitato di default, andando su “Pannello di controllo” e cercandovi su internet come fare di preciso. Inoltre dovete scaricare la patch rilasciata da Windows, sempre per le versioni precedenti al 10:(MS17-010) https://technet.microsoft.com/en-us/library/security/ms17-010.aspx

3- Attenzione alle Email e ai siti sospetti

A differenza di WannaCry, la maggior parte dei malware si diffonde attraverso email, finti annunci sui siti web, app e programmi di terze parti inaffidabili.

E’ importante avere sempre cautela quando si aprono file o link ricevuti per mail da persone che non conosciamo di persona, soprattutto leggere bene da che indirizzi email provengono. Inoltre sarebbe bene non installare mai programmi o app non prodotti da fonti note e fidate.

4- Eseguite regolari backup

I virus ransomware possono essere contrastati semplicemente eseguendo regolari backup dei propri dati e conservandoli in una penna usb o in un hard disk esterno. In questo modo anche se un virus cripterà tutto l’hard-disk, vi basterà ripristinare il sistema operativo e trasferirci i dati conservati nel vostro backup.

Chi è il responsabile?

Non è ancora noto chi è stato a creare e a diffondere Wannacry, sicuramente attacchi di questa portata richiedono ingenti risorse e difficilmente provengono da singoli individui. Possiamo chiederci, chi oggi potrebbe avrebbe interesse a criptare centinaia di migliaia di computer in giro per il mondo?

Attualmente sono sorte accuse contro la Korea del Nord, ma crediamo sia ancora presto per sapere chi realmente c’è dietro.

In merito a questo punto è necessario fare alcune precisazioni riguardo quelli che sono i responsabili di questo danno:

Grazie alle rivelazioni di WikiLeaks degli ultimi mesi si è reso noto come le agenzie di intelligence governative, in particolare quella americana(NSA), scoprano continuamente vulnerabilità di questo tipo, e invece che renderle note per migliorare la sicurezza dei sistemi informatici vengono tenute segrete per essere usate a vantaggio del cyber spionaggio. In questi giorni una di queste vulnerabilità è stata usata per causare ingenti danni nel mondo. È infatti emerso che gli exploit utilizzati da WannaCry fanno parte di EternalBlue, una raccolta di strumenti ed exploit sviluppati dall’NSA che sono stati sottratti un mese fa da un gruppo di hacker noto come “ShadowBrokers”.

I governi sfruttano le possibilità consentite dagli apparati tecnologici per sviluppare programmi di sorveglianza di massa e di controllo delle vite private della popolazione. Questi programmi sono segreti e vengono scoperti pubblicamente solo grazie a leaks e whistleblower. Ma, allo stesso tempo, continui furti delle tecnologie interessate fanno si che questi strumenti escano dal controllo di questi apparati istituzionali e vengano utilizzati per creare danni su vasta scala, da chi ancora non è dato saperlo.

Ti è piaciuto questo articolo? Infoaut è un network indipendente che si basa sul lavoro volontario e militante di molte persone. Puoi darci una mano diffondendo i nostri articoli, approfondimenti e reportage ad un pubblico il più vasto possibile e supportarci iscrivendoti al nostro canale telegram, o seguendo le nostre pagine social di facebook, instagram e youtube.