Ritratto di un cacciatore di malware

Anche Nex vi ha preso parte, con un talk che ha fatto il tutto esaurito: nel buio della sala, spezzato soltanto da un fascio di luce irradiato da un proiettore, 150 persone si sono accalcate per ascoltare in religioso silenzio i suoi “racconti di sorveglianza digitale”. Due ore densissime, in cui l’hacker ha snocciolato gli episodi più significativi relativi agli ultimi due anni della sua vita. Anni vissuti pericolosamente, in prima linea contro l’industria del malware, ovvero contro quelle aziende private (come la tedesca Gamma International o l’italiana Hacking Team) che producono virus, spyware e software malevoli in grado di infettare qualsiasi dispositivo digitale – dagli smartphone ai personal computer – e metterne sotto controllo le comunicazioni. Una merce, com’è facile immaginare, richiestissima da polizie e servizi segreti di tutto il mondo, interessate a monitorare passo passo le attività di militanti politici e giornalisti non allineati.

L’industria dell’insicurezza

Claudio Guarnieri (questo il vero nome di Nex) fin da adolescente coltiva una passione sfrenata per la sicurezza informatica. Finite le scuole superiori si iscrive alla facoltà di informatica a Crema, anche se il suo percorso di studi era già cominciato molti anni prima nella scena hacker underground, quando questa era ancora un crogiolo incandescente di pensatori rivoluzionari e visionari del codice.

Prima ancora di terminare l’università viene messo sotto contratto da alcune società statunitensi che lo assumono come white hat: il suo compito è perimetrare le reti dei clienti e impedire che queste siano oggetto di incursioni ostili. Poco alla volta però Claudio si accorge che nel mondo della security professionale nulla è come sembra. «È solo un mercato di gadget che, per sua stessa natura, prospera sulla destabilizzazione delle reti». La logica che ne regola l’esistenza è semplice: maggiore è il numero degli attacchi che si verificano, maggiori sono i servizi che possono essere venduti, maggiori saranno i profitti conseguiti. Se questo meccanismo venisse intaccato, se il diffuso senso di insicurezza che aleggia oggi su Internet venisse meno, l’intero comparto collasserebbe nel giro di una notte.«Motivo per cui» prosegue «nessun player del settore ha interesse a spegnere un focolaio di minaccia una volta che l’ha individuato».

Senza moralita’

Lo interrompo. Gli chiedo di farmi un esempio pratico. Inclina il capo e mi osserva accigliato attraverso gli occhiali dalla montatura nera che ne incorniciano lo sguardo. Sospira. Poi, pazientemente, riprende il filo del discorso. «Poniamo che tu, azienda X, venga a conoscenza di un gruppo di cracker che in questo momento sta attaccando alcune società e istituzioni. Che fai? Rendi pubblica la notizia e permetti alla community di elaborare una qualche forma di contromisura? Oppure te la tieni per te, in modotale che, se a essere colpito è un tuo cliente, tu sei l’unico in grado di tirare fuori dal cilindrouna soluzione?». Ovviamente in cambio di un bel gruzzoletto.

Quest’assenza di etica professionale e moralità è una doccia fredda per Claudio. Sopporta finché può. Poi arriva al punto di saturazione e molla tutto. Dismette i panni del venditore di gadget, del security professional, e torna a essere un hacker. Torna a essere Nex.

Allaccia i contatti con Citizen Lab, un centro di ricerca interdisciplinare finanziato dall’università di Toronto che studia l’impatto delle tecnologie digitali sull’esercizio dei diritti umani e del potere politico. A spingerlo in questa direzione è anche la situazione ingenerata in Bahrein dalle rivolte scoppiate nel febbraio 2011. Attraverso un amico direttamente coinvolto nella scena politica locale, Nex viene messo in contatto con Ala’a Shehabi, cofondatrice di Barhainwatch.org e corrispondente del Guardian. Da diversi mesi la giornalista riceve strane e-mail provenienti da mittenti sconosciuti o che si spacciano per giornalisti di Al Jazeera. Al loro interno a volte sono allegate fotografie raggelanti che ritraggono i volti di attivisti locali torturati. Altre invece contengono documenti che promettono rivelazioni scottanti sull’agenda politica del governo. Ala’a si insospettisce. Decide di inoltrare i file a Nex e ai suoi “compagni d’arme” del Citizen Lab per farli analizzare.

Un controllo globale

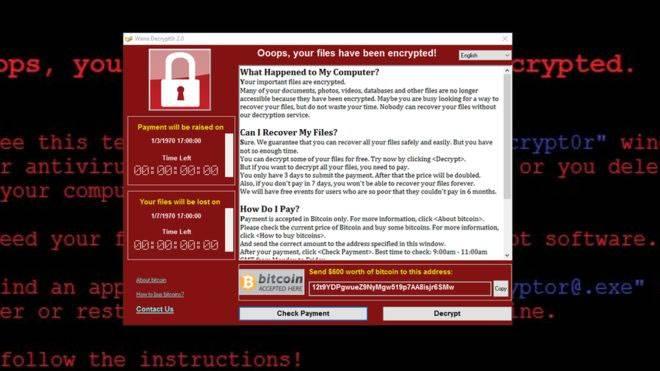

I risultati non lasciano dubbi. Quelli ricevuti da Ala’a erano messaggi di posta elettronica infettati con «FinFisher, uno spyware prodotto da Gamma International di cui molti conoscevano l’esistenza nel nostro ambiente ma che nessuno aveva mai toccato con mano». Si tratta di un malware per l’intercettazione tattica: è multipiattaforma – funziona su ogni sistema operativo – e una volta che è installato sul computer o sul cellulare del target, nulla sfugge piùal controllo degli attaccanti. Ogni SMS, chiamata (anche quelle Skype), e-mail, sessione di chat e spostamento fisico viene monitorato in tempo reale.

Citizen Lab pubblica il suo primo report. E a quel punto la situazione sfugge di mano. Innanzi tutto a Nex, che comincia a vedere il suo lavoro in un’altra prospettiva. Analizzare un malware non è più solo una sfida intellettuale: i target, da asettiche stringhe alfanumeriche, si trasformano in carne, sangue, affetti, spazzati via per un click di troppo o per aver scaricato un file che non dovevano. Ma sfugge di mano anche al gruppo di ricerca canadese che si trova all’improvviso sommerso da segnalazioni anonime, leak e soffiate che documentano l’uso di software simili in molti altri paesi dell’area. Salta fuori anche il nome di Hacking Team, una startup milanese – foraggiata anche da Finlombarda, una finanziaria controllata da Regione Lombardia – il cui software RCS (Remote Control System), dotato di funzioni simili a FinFisher, è stato utilizzato in almeno 21 paesi.

Nex mi spiega che lo spettro di conseguenze cui va incontro un gruppo politico quando viene sottoposto ad attacchi di questo genere è piuttosto ampio: carcere, repressione, violenza fisica. Ma non solo. In contesti sociali critici la sorveglianza elettronica svolge anche una funzione dissuasiva: coloro che capiscono di esserne oggetto, infatti, spesso abbandonano l’attività politica per non danneggiare i propri compagni. In gergo si chiama chilling effect: so di essere osservato e quindi non “delinquo”. Come capitato al gruppo giornalistico investigativo marocchino Mamfakinch, scioltosi come neve al sole quando i suoi membri hanno capito di essere oggetto delle attenzioni della cyber polizia di re Muhammad VI.

E in Italia? «Abbiamo in mano molto materiale che documenta l’uso di spyware nel nostro paese. Solo che» ci tiene a precisare «non l’abbiamo mai pubblicato perché non siamo ancora riusciti a ricostruire il contesto in cui è utilizzato. E senza spiegare il retroterra di un attacco, i nostri report si limitano ad essere indicatori tecnici, privi di qualsiasi valore politico».

All’ombra del datagate

Quello del malware è un mercato che non conosce recessione. Il suo valore oscilla fra i 3 e i 5 miliardi di dollari, con punte di crescita annuali del 20%. Un’espansione favorita da diversi fattori: paradossalmente uno di questi è stato il Datagate. All’ondata di proteste levatasi in seguito alle rivelazioni di Edward Snowden, molti provider commerciali hanno reagito implementando di default la crittografia sui loro servizi. «Il risultato è che l’intercettazione su cavo è diventata più difficile e gli spyware hanno avuto un’impennata di richieste da parte di polizia e servizi».

Poi c’è il vuoto normativo in cui opera il settore. Norme per limitare le esportazioni? Zero. Minore è la regolamentazione, più bassa è la soglia d’accesso al mercato. I costi sono talmente contenuti che la corsa agli armamenti digitali è aperta «a qualsiasi dittatorello che abbia due spicci da investire. Figuriamoci ai paesi con economie più avanzate». E la proliferazione incontrollata di tecnologie appositamente concepite per rendere insicure le reti ha un’altra ovvia ricaduta: l‘ulteriore destabilizzazione delle infrastrutture comunicative globali. «Ci guadagnano un po’ tutti. Chi traffica in spyware, perché così vede allargato il suo bacino d’utenza. Chi si occupa di security commerciale, perché a quel punto il lavoro non manca mai. E infine le agenzie di intelligence, che in una rete vulnerabile hanno molta più facilità a muoversi. C’è un matrimonio d’interessi tale» conclude Nex prima di salutarmi «che una regolamentazione del mercato non è neanche immaginabile».

Ti è piaciuto questo articolo? Infoaut è un network indipendente che si basa sul lavoro volontario e militante di molte persone. Puoi darci una mano diffondendo i nostri articoli, approfondimenti e reportage ad un pubblico il più vasto possibile e supportarci iscrivendoti al nostro canale telegram, o seguendo le nostre pagine social di facebook, instagram e youtube.