Virus di stato al sapore di silicio

In pieno caos da pandemia il parlamento italiano si è premurato di approvare le ultime modifiche alla normativa sull’utilizzo delle intercettazioni.

Le origini della legge vanno cercate ai tempi in cui il ministro della giustizia era Orlando il presidente del consiglio Renzi, poi mutato in Gentiloni e non c’erano tracce di coronavirus all’orizzonte. L’intervento del governo era stato ampiamente richiesto da più parti dell’apparato della giustizia statale. L’Italia è uno dei paesi che fa più facilmente uso di intercettazioni all’interno delle indagini per vari tipi di reati.

L’utilizzo dell’orecchio tecnologico delle procure per captare le conversazioni telefoniche nel corso del tempo è diventato un elemento naturale del panorama quando si parla di indagini. Dai tempi di manipulite passando per l’epoca Berlusconi le intercettazioni hanno avuto anche i loro momenti di protagonismo e sono state oggetto di contesa politica. Ma nonostante gli alti e bassi nel dibattito pubblico le caratteristiche tecniche sono rimaste sostanzialmente invariate. Un cavo di rame (anni 90) o virtuale (oggi) inserito nel mezzo di due cornette telefoniche.

Ma nel 2017 le procure avevano da tempo incominciato a far uso di un nuovo attrezzo per le indagini e per l’occasione è stato varato un nome sufficientemente accattivante. Captatore informatico, trojan di stato o malware di stato a seconda delle frequentazioni. Infatti nonostante la proverbiale arretratezza dell’apparato statale nelle tecnologie attorno alla sorveglianza è fiorito un mercato estremamente florido e vivace in cui l’Italia occupa una posizione centrale a livello internazionale. Grazie ad un* misterios* hacker not* come Phineas Fisher nel 2015 abbiamo scoperto come un azienda milanese chiamata hackingteam abbia rifornito apparati repressivi di mezzo mondo di strumenti per infettare i dispositivi digitali. Malware a disposizione delle polizie.

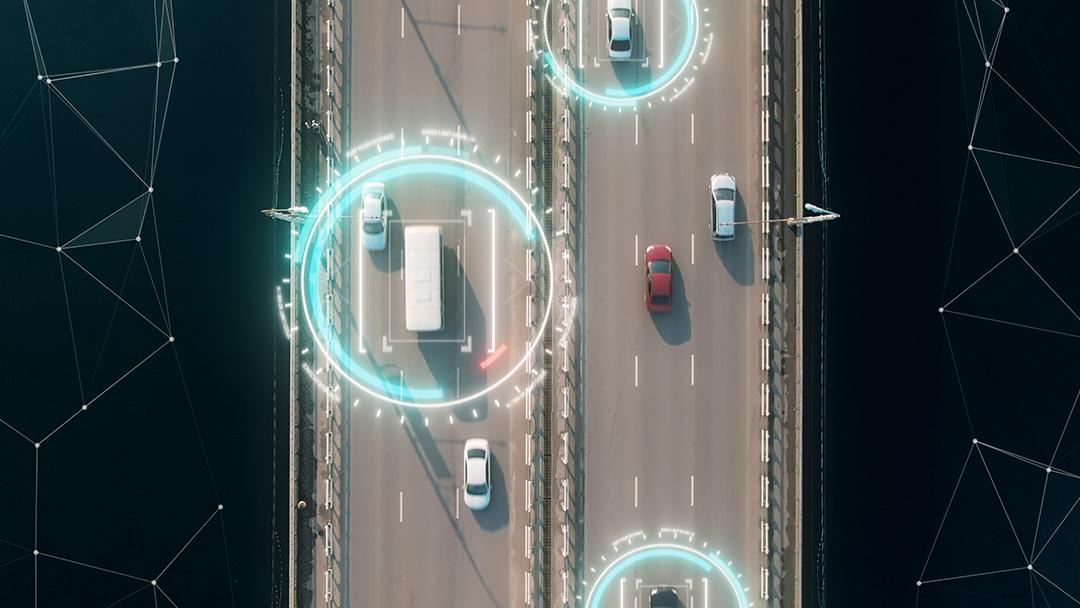

Una rivoluzione copernicana per le intercettazioni che fino all’arrivo del digitale erano relegate ad un funzionamento puramente passivo e legato ad un dispositivo. Prima si poteva solo ascoltare una conversazione tra due telefoni di cui almeno uno deve essere stato precedentemente messo sotto controllo. Ora l’universo delle possibilità diventa interessante, una volta inoculato il malware all’interno del dispositivo digitale (pc, ma più verosimilmente uno smartphone) si possono estrarre dati (foto, video, chat, etc) e anche attivare funzionalità (microfono, videocamera, localizzazione, etc) fino ad inserire file.

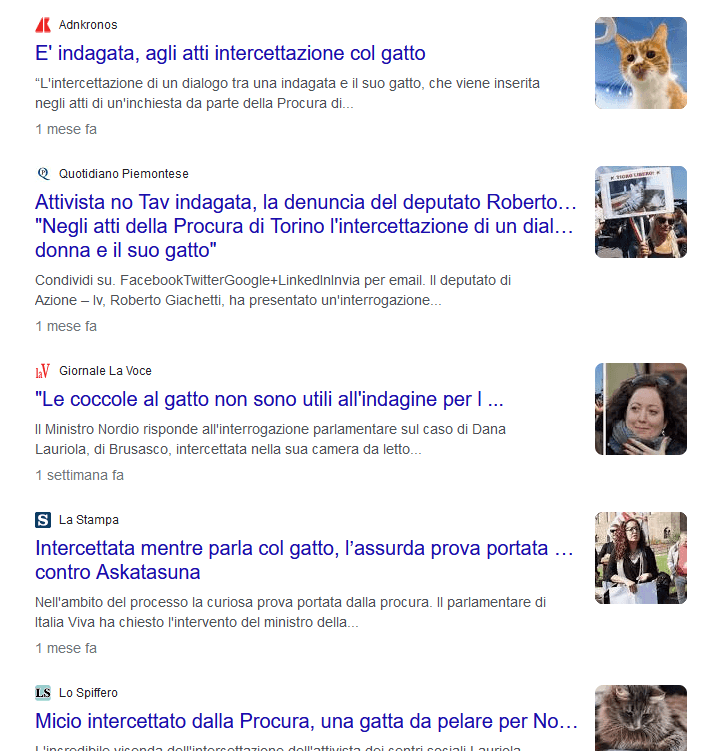

Fino ad oggi gli elementi di indagine raccolti con tali strumenti finivano sotto la voce “prove anomale“. Una facile scappatoia che ha permesso alle procure di portare nei processi molti elementi raccolti con più o meno “fantasia” ed illegalità. Ma nella maggior parte dei casi le informazioni estratte facendo uso dei malware non raggiungono le aule di tribunale, ma vengono semplicemente tenute nel privato dell’indagine. Questo perchè un abuso di prove anomale risulta fastidioso da digerire per l’apparato della giustizia e spesso spinge i procedimenti fino alla cassazione cosa che ha spinto quest’ultima ha pretendere dal legislatore un po’ di chiarezza su come si dovrebbero usare.

Ad accendere la luce ci ha pensato il ministro Orlando varando la prima legge tesa a normare, regolare e normalizzare l’utilizzo dei captatori. Ma l’ingresso in vigore è stato rimpallato nel corso dei mesi e degli anni successivi tra i diversi governi. Oggi abbiamo a che fare con quella che sembra la versione definitiva. L’utilizzo dei captatori informatici è stato limitato ad indagini per mafia, terrorismo o reati contro la pubblica amministrazione le cui pene superino i cinque anni.

Una delle questioni più spinose quando i malware vengono maneggiati a livello legislativo è quella della sua incredibile potenza rispetto ad altri strumenti del mestiere repressivo. Un telefono è capace di registrare qualsiasi conversazione in una distanza ragionevole oltre che a monitorare spostamenti, interazioni e dispositivi vicini. Inoltre è impossibile decidere a priori cosa è pertinente all’indagine e cosa invece rientra nella sfera privata dell’individuo, ammesso e non concesso che abbia senso parlare di privacy in una legge che vuole normalizzare le intercettazioni. Quindi nel testo della legge viene inserito un limite a quali intercettazioni debbano e possano essere trascritte negli atti del procedimento. Le trascrizioni irrilevanti saranno scartate dal PM e dal Gip, ma su richiesta della difesa potranno essere re-inserite negli atti se ritenute pertinenti.

L’ultimo elemento inserito nella legge è la possibiltà di riutilizzare le intercettazioni ottenute nella cornice investigativa di un procedimento in altri. Purchè le altre indagini siano sempre per reati per cui si sarebbe potuto autorizzare un intercettazione.

Il mercato della sorveglianza non conosce crisi e grazie ad incentivi per videocamere, malware e strumenti di analisi il piatto in cui mangiare si ingrandisce costantemente.

Ti è piaciuto questo articolo? Infoaut è un network indipendente che si basa sul lavoro volontario e militante di molte persone. Puoi darci una mano diffondendo i nostri articoli, approfondimenti e reportage ad un pubblico il più vasto possibile e supportarci iscrivendoti al nostro canale telegram, o seguendo le nostre pagine social di facebook, instagram e youtube.