L’azienda italiana che può localizzare una persona in ogni angolo del mondo

Tykelab offre i suoi servizi tramite la ben più nota azienda di intercettazioni RCS. RCS e Tykelab sviluppano uno spyware, Hermit, in grado di prendere il controllo del tuo smartphone e ascoltare tutto ciò che dici.

di Irpimedia

Ovunque tu sia, se hai con te uno smartphone acceso e connesso alla rete, il tuo operatore telefonico può sempre sapere dove ti trovi. Per permetterti di ricevere un SMS, o una chiamata, l’operatore deve sapere dove sei e, di conseguenza, a quale rete telefonica sei agganciato. Se ti trovi all’estero, in roaming, sono le società di telecomunicazioni di quel paese a gestire la ricezione del SMS e scambiare informazioni con il tuo operatore. Questa semplice procedura, che è anche una struttura fondamentale delle reti cellulari, può però essere sfruttata da parte di aziende specializzate per individuare la tua posizione e consegnare l’informazione a soggetti terzi, principalmente forze dell’ordine e servizi di intelligence. Ed è possibile farlo sfruttando i meccanismi stessi che permettono il funzionamento delle reti—cosa che spesso rende difficile capire se si tratta di un’attività normale o di un tentativo di sorveglianza. Un’inchiesta di Lighthouse Reports (LHR) con Irpimedia, Domani, Der Spiegel, EUobserver, e Mediapart svela che un’azienda italiana, Tykelab, controllata alla più nota azienda di sorveglianza RCS, vende proprio questa capacità alle forze dell’ordine.

Mentre il dibattito sui rischi per i diritti umani e per la tenuta democratica dei paesi a Bruxelles si sta focalizzando sull’azienda israeliana NSO, produttrice dello spyware Pegasus al centro degli abusi portati alla luce lo scorso anno dal consorzio di giornalisti guidati da Forbidden Stories, nel frattempo in Italia RCS dichiara di poter «tracciare gli spostamenti di quasi chiunque abbia un telefono con sé, sia che si trovi a pochi isolati di distanza che in un altro continente». Per poter ottenere queste informazioni, le forze dell’ordine devono solitamente avviare una rogatoria internazionale con la loro controparte nel paese estero. Con questo prodotto invece, senza alcun controllo, un paese potrebbe monitorare la posizione di una persona dall’altra parte del mondo sia che si tratti di un pericoloso criminale che di un attivista o oppositore politico—episodi già avvenuti in passato con tecnologie simili. A supportare questa promessa, sul piano tecnico, ci sarebbero gli strumenti di Tykelab, di cui l’inchiesta di LHR ha trovato traccia nel sud-est asiatico, in paesi dell’Africa, dell’America Latina e nell’Unione Europea — inclusi paesi che potrebbero violare i diritti umani.

Tykelab è stata ora acquisita da Cy4gate assieme alla holding Aurora S.p.A, già proprietaria di RCS e che ha formalizzato ufficialmente il controllo di Tykelab prima dell’acquisizione. Cy4gate, come ha ricostruito in precedenza Irpimedia, vorrebbe sfidare direttamente NSO. Questo conglomerato di società di sorveglianza italiane ora punta a espandersi in Italia e all’estero.

Diversi esperti di sicurezza delle telecomunicazioni hanno fornito a LHR e Irpimedia dati riservati che mostrano l’attività di Tykelab nel mondo. L’azienda si presenta come un innocuo fornitore di servizi telefonici ma ha noleggiato decine di punti di accesso alla rete (noti anche con il nome di “global titles”) da operatori telefonici legittimi in giro per il mondo, come se fosse anche lei una sorta di operatore. Ma, anziché usare questo accesso per inviare SMS o indirizzare telefonate, sta usando l’accesso per inviare comandi in grado di testare vulnerabilità nelle reti di vari paesi e di raccogliere di nascosto dati personali — in particolare la posizione delle persone connesse alla rete telefonica.

Un ufficio discreto

A sud di Roma, a poca distanza dalla zona EUR, nascosto da palazzi residenziali e uffici di banche e associazioni finanziare, si trova un anonimo palazzo grigio. All’ingresso ci sono unicamente placche di altre aziende ma nessuna traccia di Tykelab. Al secondo piano, però, dietro una porta di vetro schermata da bande opache si intravede in bella vista un logo, affiancato da un dispenser di mascherine e gel igienizzante per mani: Tykelab.

L’ingresso degli uffici è protetto da un codice di sblocco e un lettore di impronte digitali targato Hikvision. Suonando il campanello però nessuna risposta.

All’interno si intravedono almeno 5 porte. Una di esse, rimasta aperta, lascia intravedere alcune bottigliette d’acqua e un paio di cuffie, unico segno visibile di dipendenti. Il portinaio, all’ingresso dell’edificio, spiega che almeno da due settimane non si vede nessuno. Presumibilmente sono in ferie.

Gli esperti di sicurezza — che hanno richiesto l’anonimato per via del tema trattato — hanno raccontato di come Tykelab stia mettendo in atto una sorveglianza su larga scala. Tracce dell’attività di Tykelab sono in Libia, Nicaragua, Malesia e Pakistan ma anche in Italia e paesi dell’Unione Europea.

«Stanno diventando sempre più attivi», ha dichiarato un esperto che per mesi ha monitorato l’attività di Tykelab su diversi network. «Dall’inizio di quest’anno hanno aumentato il numero di attacchi e ora sono costanti».

Come funziona la vulnerabilità usata da Tykelab

Membri del parlamento europeo, esperti di telecomunicazioni e attivisti a difesa della privacy si dicono sgomenti per le attività di Tykelab, sottolineando i rischi per la privacy e la sicurezza, e chiedendo ai governi di impegnarsi maggiormente per regolare queste aziende europee.

«Questa storia riguarda un fornitore di spyware che viola la legge e in questo caso risiede proprio in Europa», ha dichiarato l’europarlamentare Sophie In ’t Veld. «È giunta l’ora che nell’UE l’intera industria degli spyware, che al momento opera in una sorta di zona grigia di legalità, venga regolamentata e resa trasparente. È necessario imporre dei limiti altrimenti la nostra democrazia può andare in crisi».

Edin Omanovic, Advocacy Director dell’associazione Privacy International, ha dichiarato: «La minaccia che questi mercenari dell’industria degli spyware presentano deve oramai essere chiara a Bruxelles e ai paesi Europei: bisogna adottare azioni decise per proteggere le reti di comunicazione, fermare la commercializzazione di spyware e sanzionare le aziende che sono complici negli abusi, come già fatto dagli Stati Uniti».

Dopo lo scandalo Pegasus il Parlamento europeo ha creato una commissione ad hoc che ha ascoltato esperti della società civile e portato in parlamento un rappresentate di NSO, l’azienda che produce Pegasus, per un’audizione pubblica. Ma le attività di Tykelab mettono al centro il ruolo stesso dell’UE in questo scandalo senza fine.

L’attacco alla rete telefonica mondiale

Malgrado la sede di Tykelab a Roma sia una tranquilla zona residenziale vicino al quartiere EUR, l’eco delle sue attività ha attirato l’attenzione degli esperti di sicurezza. Lo scorso anno, un gruppo di reti telefoniche a 15 mila chilometri di distanza da Roma, nel sud del Pacifico, inizia a inviare strane richieste a numeri in giro per il mondo. Inviano comandi per tracciare la posizione di un numero e per raccogliere informazioni relative a SIM connesse alla rete. Non si tratta di poche richieste, ma di migliaia. E non finisce qui.

Dati riservati visionati da LHR mostrano che, in un solo giorno del 2022, Tykelab ha usato un operatore telefonico — situato su un remoto arcipelago a circa 5000 km a est dell’Australia — per inviare migliaia di richieste sospette a un network in Malesia. Queste richieste, che colpiscono una rete non protetta, permettono di rivelare la posizione delle persone collegate alla rete. Non rimane alcuna traccia sul dispositivo e l’utente è indifeso.

Un altro set di dati offre un’istantanea di un periodo di circa dieci giorni a giugno scorso: l’azienda ha impiegato 11 diversi accessi alla rete da paesi nella regione del Pacifico per raggiungere obiettivi che si trovano in Costa Rica, Nicaragua, Libia, Pakistan, Iraq, Mali, Macedonia, Grecia e Portogallo.

«Li vediamo testare le reti, cercando in maniera sistematica e insistente modi per aggirarne le protezioni, e li vediamo anche compiere palesi attacchi mirati per localizzare specifici individui», ha spiegato a LHR l’analista che ha fornito il set di dati.

«Sebbene molti di questi attacchi hanno lo scopo di forzare il rilascio di informazioni relative alla posizione, nel caso della Libia si notano attività coerenti con quelle necessarie a intercettare chiamate o SMS», ha dichiarato la fonte.

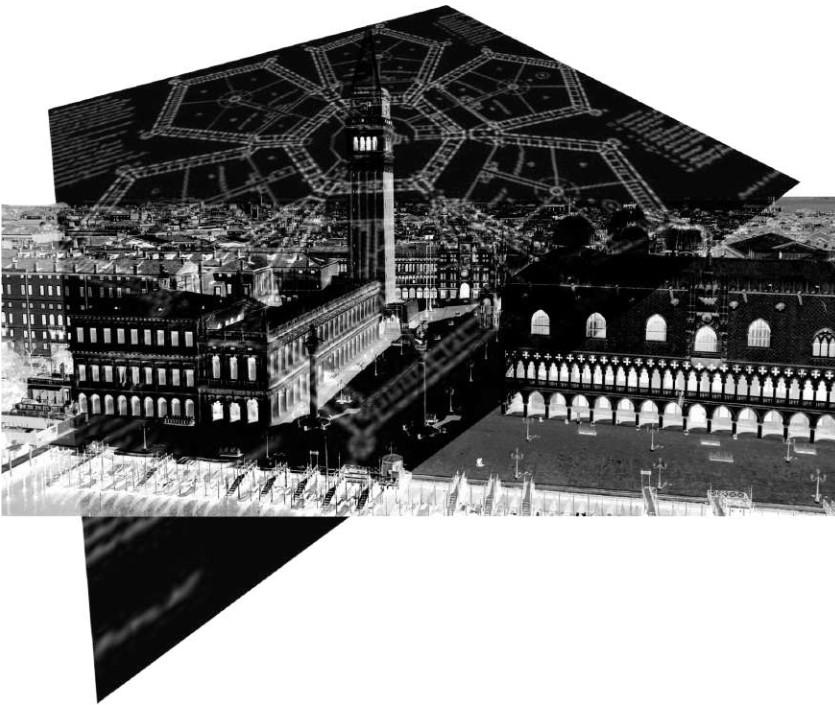

Secondo l’esperto, Tykelab non si ferma solo alla sorveglianza, l’azienda sembra interessata anche a esplorare in modo sistematico le vulnerabilità della rete telefonica mondiale. Una mappa delle attività dell’azienda, visionata da LHR, mostra Tykelab testare le reti di quasi ogni paese del mondo in un periodo di due giorni a giugno di quest’anno.

«Ci sono tutti i segni distintivi tipici di una scansione di grande portata con l’obiettivo di individuare quali sono le reti meno protette», ha dichiarato l’esperto.

Tykelab ha attirato le attenzioni anche di altri soggetti. Un’email ottenuta da LHR mostra che il Cyber Security Center (CCCS) del governo canadese ha messo gli occhi su Tykelab, indicando alcuni accessi alla rete legati a Tykelab come «ad alto rischio» per un uso malevolo. E secondo un report riservato destinato a un meeting privato del settore, visionato da LHR, Tykelab sarebbe dietro circa 27,000 attacchi alla rete telefonica in alcune zone del continente Africano, nel Sud-est Asiatico e in Europa, solo nella prima metà del 2022.

La segnalazione del CCCS avrebbe spinto almeno un operatore a valutare la possibilità di bloccare il traffico che proviene da alcuni accessi alla rete telefonica globale di Tykelab. Ma secondo Pat Walshe, ex direttore del dipartimento privacy presso l’associazione di categoria della telefonia mobile GSMA, c’è da fare molto di più.

«Queste rivelazioni richiedono un’indagine immediata da parte degli enti di controllo e azioni immediate dell’industria», ha dichiarato a LHR. «Abbiamo superato il limite. L’industria della telefonia mobile deve chiarire categoricamente perché non è in grado di affrontare le gravi falle che facilitano gli abusi dei diritti umani su scala globale».

I prodotti di RCS e Tykelab

Commercialmente, la tecnologia di Tykelab che abbiamo descritto è venduta da RCS sotto il nome di Ubiqo. Una brochure di RCS ottenuta da LHR descrive infatti la possibilità di «tracciare gli spostamenti di quasi chiunque abbia un telefono con sé» e «generare informazioni analizzando pattern degli spostamenti, luoghi di incontro e durata». Ubiqo, si legge nell’opuscolo, «è una piattaforma sviluppata per effettuare una geolocalizzazione di obiettivi sulla rete mobile in tempo reale su scala mondiale, basata su un approccio non intrusivo e che non può essere notato dal target».

RCS è nota per essere fornitrice di tradizionali sistemi per le «intercettazioni legali» grazie al suo sistema di monitoraggio che permette di collegare l’infrastruttura telefonica italiana alle Procure, le quali possono così attivare le intercettazioni telefoniche. Secondo documenti pubblicati da Cy4gate per l’acquisizione del gruppo Aurora, nel 2000 RCS ha sviluppato il suo sistema di monitoraggio per poi ottenere la prima commessa estera nel 2007. Nel 2015 amplia i prodotti offerti includendo uno spyware per Windows e dal 2018 completa la gamma di spyware sviluppando versioni per iOS e Android. Questo spyware non è passato inosservato.

A giugno 2022 RCS e Tykelab sono finite al centro dell’attenzione per un report dell’azienda di sicurezza informatica Lookout e uno del Threat Analysis Group di Google. I ricercatori hanno individuato uno spyware chiamato Hermit attivo in Italia e in Kazakhstan — un paese con una lunga storia di sorveglianza alle spalle. A svilupparlo sarebbero state RCS e Tykelab, come dimostrano vari certificati digitali presenti sia nello spyware che nei server che ne permettono il controllo. Lookout ha inoltre dichiarato di avere recentemente individuato un caso di attacco da parte di Hermit in Romania. Lo spyware sarebbe lo stesso utilizzato nel caso delle intercettazioni di Luca Palamara, ex membro del Consiglio Superiore della Magistratura—vicenda che ha messo RCS sotto indagine perché i dati copiati non sarebbero stati gestiti nella maniera corretta.

I recenti guai di RCS

Nel 2021 RCS ha richiesto una licenza di export temporanea verso il Kazakhstan ma, dopo un preavviso di diniego, l’istanza è stata ritirata dall’azienda. Contattato da Irpimedia, un portavoce del Ministero degli Esteri, dicastero che si occupa dell’autorizzazione all’export di beni a duplice uso come gli spyware, ha spiegato che la licenza richiesta includeva il sistema di monitoraggio di comunicazioni telefoniche e telematiche prodotto da RCS. Sempre secondo quanto dichiarato dal Ministero, prima del 2020 RCS era in possesso di una licenza per esportare in Kazakhstan.

Per installare Hermit le vittime devono cliccare su un link ricevuto tramite un messaggio inviato da quelli che sembrano essere fornitori di servizi di telefonia. Dai dati pubblicati da Google e Lookout i finti link utilizzati impersonano aziende come Apple e Facebook, ma soprattutto operatori telefonici italiani come Wind, TIM, Kena, Iliad e Ho Mobile. LHR è riuscita a individuare un sito aggiuntivo che si spaccia per l’operatore Vodafone. I domini più vecchi sono stati acquistati da RCS nel 2015 mentre il più recente risale a marzo 2022, secondo un’analisi di LHR.

In Italia gli operatori telefonici possono facilitare l’infezione dei dispositivi, come rivelato in un’audizione del Company Security Governance di Wind Tre Spa riportata dal Comitato Parlamentare per la Sicurezza della Repubblica (COPASIR). Le operazioni svolte dagli operatori telefonici, che rientrano nelle cosiddette prestazioni obbligatorie di giustizia per cui ricevono un compenso, «consistono soprattutto nell’ampliamento della banda e nell’invio di messaggi per richiedere determinate attività di manutenzione», si legge nel documento del COPASIR.

Una volta installato, Hermit permette di leggere i messaggi, vedere le foto e i documenti salvati nello smartphone, attivare da remoto il microfono e la videocamera, e registrare le telefonate—anche quelle effettuate tramite app cifrate come Signal e WhatsApp, secondo Lookout.

Il ricercatore di sicurezza informatica di Lookout, Justin Albrecht, ha dichiarato a LHR che Pegasus e Hermit presentano metodi di infezione diversi—meno sofisticati nel caso di Hermit—ma le loro capacità sono simili.

«Pegasus e Hermit sono entrambi potenti strumenti di sorveglianza in grado di superare le protezioni di sicurezza di dispositivi Android e iOS con lo scopo di monitorare tutte le attività della vittima», ha dichiarato Albrecht. «Questo tipo di spyware offre un accesso impareggiabile al network di relazioni della vittima, alle sue attività quotidiane e ai pattern della sua vita».

La sorveglianza made in Italy viaggia verso l’estero

Il nuovo colosso delle intercettazioni Cy4gate-RCS punta a una continua espansione nel mercato estero. Insieme, le due aziende hanno già «relazioni commerciali con governi nell’area del Golfo, Asia centrale e America Latina», secondo quanto riportato in un report di Cy4gate, con piani per «diversificare maggiormente la clientela grazie a un espansione del segmento corporate e rafforzando la nostra posizione all’estero». L’acquisizione di RCS, infatti, potrebbe favorire un’espansione nel nord Europa, secondo Cy4gate.

Questo desiderio di espansione deve però portarsi dietro anche un maggior scrutinio.

«Le autorità italiane che monitorano l’export devono confermare se stanno supervisionando l’azienda, verso quali clienti le è stato concesso di vendere e i motivi per cui ritengono che ciò non rappresenti una minaccia chiara e diretta ai diritti delle persone nel mondo», ha dichiarato Omanovic di Privacy International.

Al momento della pubblicazione dell’articolo, il Ministero degli affari esteri non ha fornito ulteriori informazioni in merito a licenze di export concesse a Tykelab e RCS verso gli altri paesi menzionati in questa inchiesta.

«È ora che questo oscuro mondo [ndr degli spyware] in Europa venga alla luce», ha sottolineato l’europarlamentare In ’t Veld a LHR. «Per troppo tempo ha continuato a esistere dietro questa apparenza di legalità mentre invece viola la legge ed è esportato verso regimi controversi».

I guai legati all’espansione di RCS potrebbero già essere all’orizzonte. Secondo quanto riportato dalle testate greche Inside Story e News24/7, i servizi segreti ellenici (EYP) avrebbero aggiudicato un appalto a RCS tra il 2020 e il 2021 per un sistema di intercettazioni. La Grecia in questo momento si trova però al centro di un nuovo scandalo: uno spyware simile a Pegasus, chiamato Predator e prodotto dall’azienda Cytrox, è stato usato contro un giornalista investigativo nel 2020 e il Primo Ministro greco ha confermato che sono state effettuate intercettazioni telefoniche ai danni di un politico dell’opposizione nonché membro del parlamento europeo per tre mesi a partire da settembre 2021. Non è chiaro se queste intercettazioni siano avvenute con il sistema fornito da RCS. Al momento, dopo le dimissioni del capo dell’EYP, il governo greco ha risposto a una richiesta di chiarimenti inviata dalla Commissione Europea, affermando di non aver mai acquistato quello spyware e di aver rispettato il proprio quadro legislativo nel caso delle intercettazioni ai danni del politico, attaccando poi direttamente i giornalisti che stanno seguendo la vicenda.

Contattata da IrpiMedia, RCS ha confermato di controllare Tykelab ma si è rifiutata di fornire dettagli sui propri clienti. E ha ribadito che i propri prodotti sono forniti alle forze dell’ordine a supporto delle attività di prevenzione e indagine nei casi di gravi reati, come atti di terrorismo, traffico di droga, e crimine organizzato. L’azienda ha dichiarato di esportare i propri prodotti “in conformità con quanto previsto da leggi e regolamenti nazionali e europei.

Ti è piaciuto questo articolo? Infoaut è un network indipendente che si basa sul lavoro volontario e militante di molte persone. Puoi darci una mano diffondendo i nostri articoli, approfondimenti e reportage ad un pubblico il più vasto possibile e supportarci iscrivendoti al nostro canale telegram, o seguendo le nostre pagine social di facebook, instagram e youtube.