Così l’intelligence colpiva Anonymous

“Vi consigliamo di agganciare le cinture di sicurezza. Previste turbolenze”. Suonavano così alcuni dei messaggi globali che apparivano a volte (e ancora appaiono) sugli schermi di tutti gli utenti connessi ad AnonOps, uno dei network di chat più popolari di Anonymous. A lanciarli non è una hostess, ma uno degli amministratori della rete. Che magari specificava anche: “Qualche idiota sta provando a farci ballare con un attacco DDoS. Ma noi teniamo saldo il comando”. Bene, a quanto pare in molti casi l’idiota in questione erano i servizi segreti britannici, e in particolare un ramo del Gchq, l’agenzia che insieme alla Nsa ha il dubbio record di essere stata tra i soggetti più attivi del Datagate e dello spionaggio globale. I cui intenti dichiarati sarebbero quelli di preservarci dai terroristi o da altri elementi molto pericolosi che circolano online e soprattutto offline. Ma che invece usava le sue energie, fondi nonché agenti di prim’ordine per attaccare, infettare, infiltrare e distruggere le reti di comunicazioni di attivisti online, per lo più ragazzini ventenni.

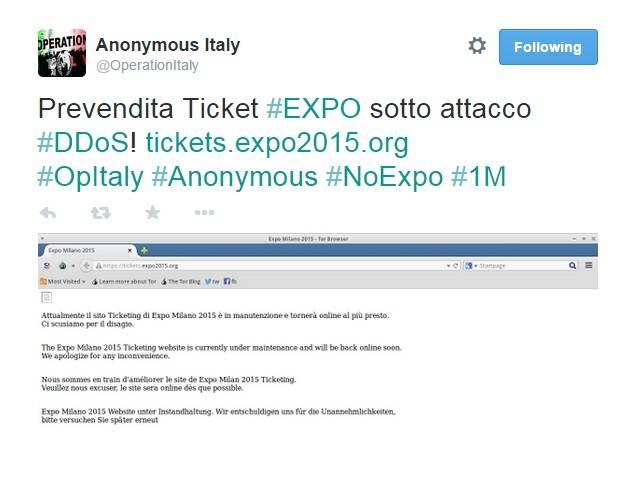

È l’ultima rivelazione uscita dai documenti di Snowden, pubblicati in questo caso dalla Nbc, che mostrano (vedi documenti originali) come una unità operativa della britannica Gchq, il Joint Threat Research Intelligence Group (Jtrig), abbia usato, contro il movimento che usa la maschera di Guy Fawkes, le stesse tecniche che hanno portato in carcere alcuni hacktivisti. E quindi attacchi informatici (nello specifico di tipo Dos) per mandare offline un sito o una rete di chat, ma anche la diffusione di link che indirizzavano a pagine infette, nonché la propagazione di messaggi sui social network, indirizzati a presunti attivisti o simpatizzanti, con l’intento di spaventarli. La Jtrig sostiene, con una certa presupponenza, che le sue tecniche avrebbero allontanato dalle stanze di chat di Anonymous l’80 per cento degli individui, molti dei quali – va specificato – non hackerano nulla ma stanno lì per scambiarsi informazioni o condurre campagne d’opinione.

Di sicuro, gli attacchi per mandare offline i network degli anonimi ci sono sempre stati e in alcuni casi erano piuttosto pesanti. Ne avevo parlato proprio poche settimane fa con uno degli amministratori storici (IRCop) di AnonOps: “Quasi ogni giorno siamo oggetto di piccoli attacchi; perché qualcosa diventi preoccupante, considerate le misure di sicurezza che ormai adottiamo, deve essere molto grosso. E questo genere di attacchi capita, anche una volta al mese”. AnonOps è infatti il network più robusto degli anons. Ma non è andata altrettanto bene a un altra rete di chat, VoxAnon, che negli ultimi due anni è stata oggetto di un bombardamento ripetuto, al punto che a causa di ciò – e anche di alcuni dissidi e problemi interni – ha chiuso definitivamente mesi fa.

Dai documenti del JTRIG appena pubblicati, sappiamo che questi network sono stati uno dei target preferiti degli agenti britannici. Nel giugno 2012 gli amministratori di VoxAnon – che raccoglieva molti utenti europei, e molte operazioni e campagne d’opinione – informavano gli utenti che un pesante attacco informatico stava distruggendo le loro attività. Lo stesso è avvenuto lo scorso marzo. “Era enorme”, mi dice oggi in chat un altro operatore di AnonOps, addetto ai rapporti con la stampa. “È andato avanti per trenta giorni: primi giorni di bombardamento a tappeto, poi a bassa intensità e prolungato. Gli attacchi statali o condotti da grandi organizzazioni li riconosci per durata e intensità. Il risultato è stato di disperdere la base degli utenti”.

Perché non riuscire a connettersi per giorni, o solo a fasi alterne, a quello che per gli anonimi è spesso il solo luogo e mezzo di comunicazione vuol dire fare loro terra bruciata, specie per i meno esperti e motivati. Ma la Gchq non si è limitata a questo. Ha anche infiltrato i canali di chat dei vari network, a partire da AnonOps, diffondendo malware e cercando di individuare e tracciare soggetti ritenuti interessanti. I documenti usciti citano in particolare tre casi, tre attivisti individuati dagli agenti britannici: G-Zero, Topiary e p0ke. G-Zero era un ragazzo britannico di vent’anni, Edward Pearson, che è stato poi arrestato e condannato a 26 mesi per aver sottratto informazioni e identità da migliaia di profili PayPal (ricordiamo che quella contro PayPal è stata una delle principali operazioni di Anonymous, nata in difesa di WikiLekas). Topiary sembra corrispondere a Jacke Davis, l’attivista e PR di Anonymous e soprattuto di LulzSec, condannato tra l’altro anche per attacchi DDoS in Gran Bretagna, e che oggi sui giornali si chiede: “chi sono i veri criminali?“. Mentre p0ke sarebbe un ragazzo scandinavo che gli agenti avrebbero individuato ma che non sarebbe stato arrestato.

Quello che però i documenti non dicono è che il nickname p0ke sembrerebbe corrispondere a quello di uno degli storici amministratori di AnonOps, rimasto attivo fino a pochissimo tempo fa. Questo fatto, se confermato – e allo stato attuale nessuno su AnonOps ne vuole parlare – è destinato a sollevare un polverone fra gli anonimi, e ad aumentare le paranoie e le speculazioni su infiltrazioni e informatori. Che insieme agli attacchi informatici – e alle pesanti condanne per gli arrestati (ricordiamo che alcuni italiani sono attualmente indagati per associazione a delinquere, e rischiano pene dai 3 ai 7 anni) – sono stati uno degli elementi più distruttivi del movimento di cyberattivisti. Come ha scritto la studiosa di Anonymous Gabriella Coleman, schiere di hacktivisti sono già stati arrestati mentre agenzie come GCHQ non rischiano nulla, nessuna conseguenza, nessun deterrente, nessuna necessità di rendere conto delle proprie azioni. “Uno scenario tanto più allarmante considerato che alcune delle azioni di Anonymous possono essere illegali ed attirare l’attenzione delle polizie, ma non sono neanche lontanamente paragonabili a una minaccia terroristica”.

Impossibile poi non notare il doppiopesismo sulla questione degli attacchi informatici. Come giustamente nota qua su Wired Fabio Chiusi, “chi ha deciso che il DDoS non è uno strumento legittimo di protesta nell’era digitale, ma è al contrario un mezzo legittimo attraverso il quale i governi possono reprimere l’organizzazione e l’espressione del dissenso?”

“Colpire un network di attivisti in modo indiscriminato silenziando tutti quelli che non fanno nulla di male è incredibile”, mi dice ancora l’operatore di AnonOps. “E penso che questa vicenda sarà d’interesse anche per i team legali degli indagati e arrestati: che tecniche hanno usato gli investigatori? Hanno commesso illeciti?”. “Non so ancora come ma una reazione ci sarà”, commenta un altro anon addetto al canale per la stampa. E per una volta non è detto che sia solo informatica.

di Carola Frediani

da Wired

Ti è piaciuto questo articolo? Infoaut è un network indipendente che si basa sul lavoro volontario e militante di molte persone. Puoi darci una mano diffondendo i nostri articoli, approfondimenti e reportage ad un pubblico il più vasto possibile e supportarci iscrivendoti al nostro canale telegram, o seguendo le nostre pagine social di facebook, instagram e youtube.