La sorveglianza di massa contro il terrorismo non serve. Il fallimento di Parigi

Sarebbe questo il motivo per cui l’attentato di Parigi, per quanto pianificato e coordinato, è rimasto invisibile, sfuggendo ai sofisticati e già accresciuti poteri di sorveglianza dell’intelligence francese: perché questa scuola di “manipolazioni” – le spie non fanno niente di male! – comporterebbe norme che ostacolano le indagini e favoriscono i terroristi, compagnie tecnologiche che costruiscono strumenti di comunicazione non controllabili – nemmeno dalle spie più attrezzate – e, in ultima analisi, attacchi imprevedibili.

Questo è lo storytelling, questa la narrazione che ci viene ossessivamente ripetuta dall’alba della rete commerciale, nella prima metà degli anni Novanta, e che ha finito per diventare una storia grottesca, surreale dopo le ossessioni scatenate dall’11 settembre, prima, e dalla minaccia ISIS, da Charlie Hebdo al Bataclan, poi: non è la sorveglianza di massa a non funzionare, sono gli strumenti a non essere abbastanza sorvegliabili.

Brennan l’ha raccontata per l’ennesima volta molto chiaramente lunedì 16 novembre – tre giorni dopo gli attentati di Parigi – a un evento al Center for Strategic and International Studies: “Molte delle capacità tecnologiche oggi disponibili rendono eccezionalmente complesso, sia dal punto di vista tecnico che da quello legale, che i servizi di intelligence ottengano le informazioni di cui hanno bisogno”.

Tradotto, significa che il nemico, come ricordavano nel dettaglio proprio le carte di Snowden, è la crittografia. È la sua matematica a proteggere le nostre comunicazioni, e secondo le autorità lo sta facendo troppo. Così gli attacchi di venerdì scorso sono immediatamente diventati il pretesto per rinfocolare l’annosa polemica su come e quanto regolamentarla (o meglio, renderla vulnerabile) nel nome della “sicurezza nazionale”.

Dice un anonimo senza prove che i terroristi…

A scatenare il dibattito è stato il New York Times, in un criticatissimo pezzo che si è limitato ad affermare, genericamente, che secondo “anonime fonti europee” i terroristi avrebbero usato qualche forma di crittografia per comunicare in modo sicuro online:

Le critiche sono state tante e tali da portare il quotidiano a ritrattare, sostituendo l’articolo originale con un altro che non menziona quel passaggio, per poi riproporlo altrove con l’aggiunta – tutt’altro che secondaria – che quelle anonime (e oramai tristemente consuete) fonti dell’intelligence “non forniscono prove” a supporto della loro affermazione.

I terroristi, in sostanza, temono di essere osservati – chi l’avrebbe detto – e quindi cercano di rendersi inosservabili. Semplice, ma non per questo meno problematico. Il fulcro della questione, scrive sempre il Times in un successivo approfondimento, è che oggi la crittografia end-to-end – in cui gli unici a poter decifrare i messaggi scambiati sono coloro che se li scambiano (Wired) – comincia a essere talmente diffusa, e talmente usata dai terroristi, che porzioni sempre più ampie delle comunicazioni online restano invisibili alle autorità.

È il vecchio problema del going dark (restare al buio) riformulato per l’era post-Snowden e le sue principali applicazioni – Telegram, Signal, Wickr. E a nulla è valso che lo stesso Barack Obama abbia recentemente affermato che farne una guerra alla crittografia non ha senso.

Nel dubbio, incolpa Snowden

Insomma, non sappiamo esattamente come si siano coordinati i terroristi per gli attentati di Parigi: quel che però sappiamo è che la soluzione a ogni attentato terroristico sarebbe comunque inserire vulnerabilità strutturali nelle migliori protezioni delle nostre conversazioni e attività online.

Solo in questo modo si potrebbe davvero emendare la colpa che, si diceva, sarebbe di Snowden. Anche per la tragedia del 13 novembre la strategia dei falchi dell’intelligence, come sostanzialmente a ogni rivelazione di un whistleblower, è infatti ripetere alla nausea – anche in assenza totale di prove – che il problema è chi rivela un problema, non il fatto che quella questione effettivamente esista.

Anche se non si capisce cosa esattamente dovrebbero avere appreso i terroristi da Snowden – «che le comunicazioni non cifrate sono intercettabili?», si chiede sarcasticamente Matt Blaze – l’accusa di essere l’esecutore di una sorta di ‘How to disappear completely’ per miliziani di ISIS ha echeggiato da più parti, con punte e accenti semplicemente inqualificabili.

Snowden avrebbe “le mani sporche di sangue”, in particolare quello delle vittime di Parigi, perché gli jihadisti sarebbero riusciti a sparire dai radar delle autorità di tutto il mondo proprio grazie alla divulgazione del materiale da lui prelevato alla NSA. Anche in questo caso, nonostante si parli di attualità, l’accusa risale addirittura agli anni 90 – come ricorda Glenn Greenwald:

Il problema è che è completamente infondata, e ribadirlo non serve solamente a confermare che quello di Snowden è un gesto di chiaro valore civico, ma anche e soprattutto a evidenziare che l’argomento contro la crittografia non può nutrirsi delle informazioni di interesse pubblico da lui divulgate.

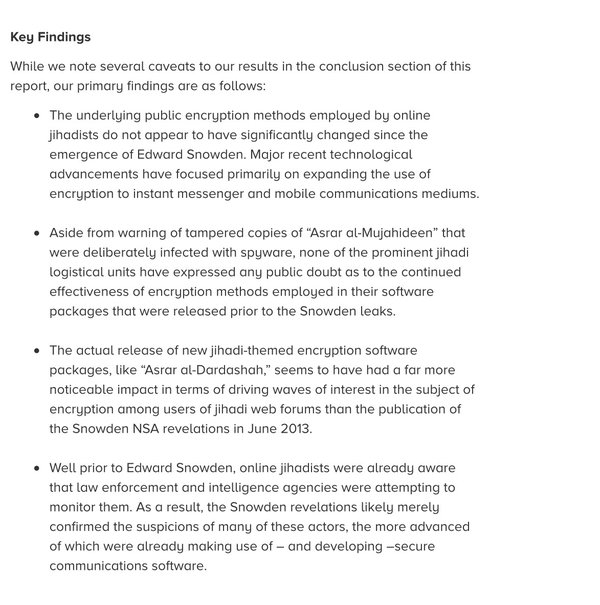

Perché l’accusa è infondata? Prima di tutto, perché in passato i terroristi sono stati in grado di evadere ripetutamente e sistematicamente gli sforzi di sorveglianza dei governi – a partire proprio da quello statunitense, e nonostante i superpoteri garantiti senza troppe obiezioni per oltre un decennio alla NSA. Se Snowden è il loro maestro, gli allievi l’avevano superato già prima di conoscerlo. Ancora, perché uno studio (mai contestato nel merito, pur se non privo di caveat) di FlashPoint sugli effetti del Datagate sull’uso della crittografia da parte dei terroristi ha concluso che l’impatto delle rivelazioni di Snowden è stato “scarso o nullo”:

Non privacy contro sicurezza, ma privacy e sicurezza

È l’attacco alla crittografia il modo per riprendere il dibattito sul rapporto tra libertà e sicurezza online riuscendo al contempo a fingere che le rivelazioni di Snowden ci costringano a spostare l’equilibrio ulteriormente in favore della seconda, e a detrimento della prima.

Si era visto dopo Charlie Hebdo, ma queste ore non fanno eccezione: ovunque è un fiorire di dichiarazioni allarmate sulla necessità di aumentare la stretta repressiva sulle comunicazioni online, mentre le voci dei difensori dei diritti fondamentali – privacy e libertà di espressione in testa – si affievoliscono nella marea montante delle reazioni emotive, della paura e del terrore scientificamente strumentalizzati per giustificare norme speciali che – è sicuramente un caso – finiscono sempre per aumentare i poteri di sorveglianza dei governi sui cittadini. I poli non sono necessariamente opposti.

Ma a sentire le massime autorità governative in materia non può invece che essere così. «Dobbiamo essere disposti a cedere una parte delle nostre libertà», ha detto il procuratore nazionale Antiterrorismo, Franco Roberti, prima di aggiungere che «la libertà di comunicazione può essere ridimensionata».

È quanto diceva Angelino Alfano dopo Charlie Hebdo, ed è quanto ripetono le massime autorità europee, statunitensi e non solo. A volte con esiti orwelliani, ben evidenziati – suo malgrado – dall’ex direttore CIA, John McLaughlin, in una intervista sugli attacchi di Parigi: non dobbiamo sacrificare le nostre libertà, è il messaggio, ma insieme dovremmo anche paradossalmente accettare più controllo (e condannare Snowden, of course).

Il tutto nella cornice disegnata da Francois Hollande con le nuove norme d’emergenza, un elenco molto più vasto di restrizioni delle libertà individuali, da vero e proprio stato di polizia – sempre nel nome di una “sicurezza nazionale” che non si capisce come si dovrebbe, o anche solo potrebbe, tutelare quanto vorrebbero i suoi apologeti. Ecco come la sicurezza finisce per divorare le libertà: dicendo che non le divora mai abbastanza.

Contro la crittografia le prove non servono

La conseguenza logica è che per giustificare il desiderio di sconfiggere la crittografia, e accedere all’ultimo santuario al riparo dal controllo bulimico dei governi sotto attacco, perfino trovare le prove che sia proprio quest’ultima il problema degli attentati di Parigi – e non altri fattori geopolitici e sociali, le falle dell’intelligence, etc. – diventa superfluo.

Che i terroristi usino una crittografia indecifrabile per le agenzie governative è quanto inevitabilmente accadrà, per cui se già non lo sappiamo – forse si annidano sulle PlayStation! – “lo apprenderemo”, come dice l’ex vicedirettore della CIA, Michael Morell; ma non è realmente importante: è importante che sia possibile. Tanto basta per motivare il progetto.

Che non sia una posizione isolata ma una vera e propria strategia è dimostrato dal fatto che la linea d’attacco di uno dei principali giuristi della comunità dell’intelligence USA, Robert S. Litt, fosse esattamente la stessa. Litt affermava lo scorso agosto, in una mail ottenuta dal Washington Post, che l’ala del Congresso favorevole a una legislazione contro la crittografia avrebbe avuto maggiori chance di successo «nel caso di un attentato terroristico» in cui «fosse possibile mostrare che una crittografia ‘forte’ ha ostacolato il lavoro delle autorità di legge». «Teniamoci pronti a una eventualità simile», concludeva Litt.

A Parigi ha fallito la sorveglianza di massa

E in un attimo si torna a Parigi. Negli scorsi giorni e nelle scorse ore c’è infatti chi non ha perso tempo per dire espressamente che quella “eventualità” si è verificata proprio il 13 novembre. Naturalmente si è verificato qualcosa di molto diverso: il fallimento dell’imponente – e già così inaccettabile – sistema di sorveglianza di massa francese, creato proprio per sventare quanto invece accaduto. Ma a leggere gli apologeti del controllo e le destre di tutto l’Occidente il problema invece è che avrebbero vinto i terroristi perché ha vinto la crittografia sulle spie.

E allora ecco editoriali, come quello sul Telegraph, sostenere che o la Gran Bretagna digerisce la legalizzazione di un apparato di sorveglianza terribilmente invasivo – perfino più invasivo di quella che durante il Datagate ha generato una sollevazione globale – o “Londra sarà la prossima”.

O il detestabile Investigatory Powers Bill appena presentato da Theresa May, e che i Tories vorrebbero far passare in fretta e furia in Parlamento approfittando dell’ondata emotiva delle stragi, oppure il caos. E cosa c’è in quella norma se non l’obbligo per le compagnie tecnologiche di cooperare al punto di rendere la crittografia insignificante?

La sorveglianza di massa non può che fallire

Ma il vero nocciolo della questione è che la sorveglianza di massa, a Parigi, ha fallito perché non poteva che fallire. Perché è una falsa promessa di sicurezza che ottiene l’unica certezza di reprimere inutilmente le libertà individuali. È quello che è accaduto in 14 paesi nel mondo perfino dopo Snowden, ricorda Freedom House.

È quanto sta accadendo e accadrà perfino nel resto del mondo “sviluppato” – negli Stati Uniti, per esempio, non c’è un singolo candidato presidenziale credibile sul tema, tra chi può realisticamente farcela – a ogni attentato, e sempre più a ogni minaccia al nostro insaziabile appetito di sicurezza.

Eppure i motivi per rifiutare che la sorveglianza di massa, o più sorveglianza, o meno crittografia (di norma il pacchetto viaggia insieme), sia una risposta accettabile al terrorismo sono svariati, e tutti validi. Eccone alcuni:

1. Indebolire la crittografia apre le porte delle nostre comunicazioni ai criminali informatici

Una volta indebolita per dare accesso alle agenzie governative, la crittografia è indebolita per tutti. Il che significa che sarà ancora più facile per i criminali informatici di ogni specie accedere alle nostre comunicazioni più sensibili, e alle attività online più delicate.

È esattamente il motivo con cui l’amministrazione Obama si è opposta alle richieste dell’intelligence di costringere le piattaforme web a fornire un accesso privilegiato alle autorità (backdoor) che consenta agli agenti di accedere al codice sorgente e alle chiavi di decifratura delle comunicazioni dei loro utenti: «l’iniziativa fallirebbe sia dal punto di vista politico che da quello tecnologico», e in più «non è possibile dare accesso ai dati alle agenzie governative e all’intelligence USA senza insieme creare una falla sfruttabile da cinesi, russi, cybercriminali e terroristi».

Insomma: per fermare i terroristi, gli si aprirebbe la porta. In un’era di hack di massa sempre più frequenti – e spesso proprio da cinesi e russi – un progetto simile sarebbe del resto una pura e semplice follia. Non solo politica: anche e soprattutto economica. Chi si fiderebbe di aziende che detengono i nostri dati più importanti e sono per legge un colabrodo? L’intera economia del cloud computing sarebbe messa a repentaglio – e non è un caso che i danni si stimino in cifre astronomiche, già solo dopo le rivelazioni di Snowden al riguardo. O che giganti del calibro di Apple, Google e Microsoft abbiano cominciato a sfidare davvero il controllo governativo e la sua retorica.

Vietare la crittografia non impedirebbe poi ai terroristi di creare i propri algoritmi crittografici, scrive il settimanale Time. E in ogni caso, non sempre è necessaria la crittografia per rendere invisibili i messaggi dei terroristi: che è vero, nota l’International Business Times, hanno rivendicato l’ultimo attentato via Telegram, cioè un servizio cifrato end-to-end, ma in passato hanno anche apertamente discusso il massacro di Garland, in Texas, in pubblico, su Twitter, senza che nessuno se ne accorgesse in tempo.

2. La sorveglianza di massa, per quanto la si ingigantisca e potenzi, non funziona

L’argomento ha una serie infinita di dati, ormai. E il caso di Parigi non fa che confermare gli storici e dimostrabili fallimenti del controllo USA nella “guerra al terrore”. Il caso francese, tuttavia, è tristemente destinato a passare alla storia.

Proprio la Francia aveva approvato, nei mesi scorsi e contro la minaccia terroristica, norme che aumentavano a dismisura i poteri di sorveglianza delle spie (controllo di email e chiamate senza autorizzazione giudiziaria, IMSI catcher, sorveglianza algoritmica dei metadati delle comunicazioni imposta ai provider), che tuttavia si sono lasciate sfuggire attentatori in alcuni casi già noti da tempo – e capaci di organizzarsi per almeno settimane, in quello che sembra attualmente essere stato opera di tre gruppi coordinati e all’unisono, il tutto al riparo degli occhi dell’intelligence (che peraltro secondo la Turchia e l’Iraq – ammesso siano credibili – era già stata messa in allerta).

Chiedere ulteriori poteri è, di nuovo, una perversione della logica elementare, dato che l’idea è pressappoco: non riusciamo a processare in modo efficiente x dati (per sventare minacce terroristiche prima che si verifichino), fateci processare più dati e il problema (delle minacce non sventate) sarà risolto!. Come scrive Glyn Moody, è come aggiungere paglia a un pagliaio in cui già ora non riusciamo a trovare l’ago: Il problema e il dramma di fronte a cui ci troviamo è che era prevedibile la sorveglianza di massa non sarebbe servita a nulla, e nemmeno disporre di quella previsione è servito a nulla.

di Fabio Chiusi, tratto da Valigia Blu

Ti è piaciuto questo articolo? Infoaut è un network indipendente che si basa sul lavoro volontario e militante di molte persone. Puoi darci una mano diffondendo i nostri articoli, approfondimenti e reportage ad un pubblico il più vasto possibile e supportarci iscrivendoti al nostro canale telegram, o seguendo le nostre pagine social di facebook, instagram e youtube.